分析資料找出暴力攻擊風險高的IP與ID,進行針對性的防護。

資安最大風險,來自於內部自己人。

資訊安全是必須持續不斷的防護,Synology針對暴力破解有自動封鎖的防護設定,在一定時間內連線錯誤幾次後就會封鎖(官方教學),而封鎖針對的是IP。

既然有方式,攻擊者就會有對策,蒐集資料後可以針對攻擊的IP、ID、及方式,擬定對策來加強防護,彌補自動封鎖的漏洞.

搜集資料後,可以從兩方面著手:

針對ID,可以把常用的ID設定為警示,常用ID如果遭遇攻擊,資安風險明顯升高,也表示資訊已經有漏洞。

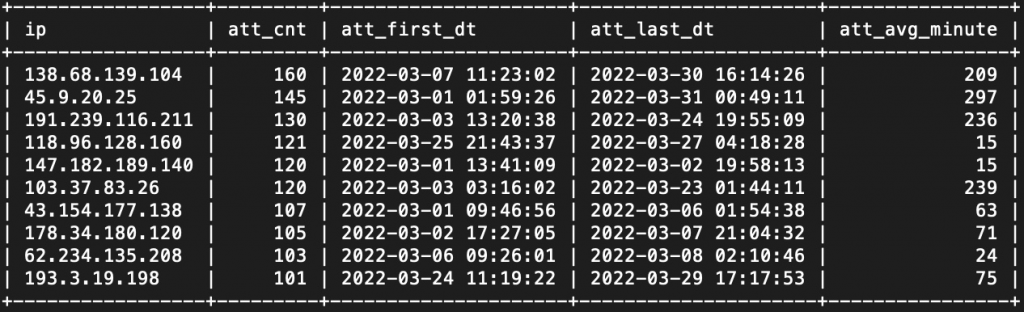

針對IP,找出持續攻擊,但是沒有被封鎖的IP設定封鎖,長時間持續攻擊且沒被自動封鎖的IP,很大機率是已經被駭客當作跳板或是殭屍電腦,而這些電腦的IP,不太會有變動。

今日攻擊的統計,可以了解今日受到攻擊的狀況,攻擊數量呈現強度,IP數量呈現攻擊來源的數目。

往前一個月的每月統計數量來看,可以看出近期遭遇暴力攻擊的頻率,其中針對IP數量的摺線變化,更能看出攻擊的來源數量變化。

分析往前一個月的攻擊資料,可以看出大部分攻擊者嘗試的ID是 root ,就可以重點性的管理帳號,這資料也可以看出攻擊者最常試圖破解的帳號名單。